新闻资讯

爱游戏大厅app下载

北京总部

电话:010-51581369

上海办事处

电话:13917930412

广州办事处

电话:18911603738

青岛办事处

电话:18669721765

天津办事处

电话:18920376175

武汉办事处

电话:13476191662

成都办事处

电话:17313116388

南京办事处

电话:13641800054

西安办事处

电话:13201540808

石家庄办事处

电话:13693073503

合肥办事处

电话:18905696823

杭州办事处

电话:18106759709

重庆办事处

电话:15340558405

万字箴言!20年网络安全老兵一文道出网络安全防御体

己亥年庚午月,睡个好觉是安全这个行业大部分人的奢望,除了国际形势、明星分手、网络安全也是最热的话题之一了。

世界走向数字化,现在的世界空间已经完全可以按照物理(Physical)和非物理的(cyber)来划分了,6月20日美国对伊朗部分目标明确发动网络战,这是第一次公开作为攻击主力投入战场,网络攻击成为重要军事工具直接服务于美国的对外政策。也让波斯湾成为首次数字世界冲突的舞台,网络超限实战正在成为整体战略的重要组成部分,值得纪念MARK 一下。

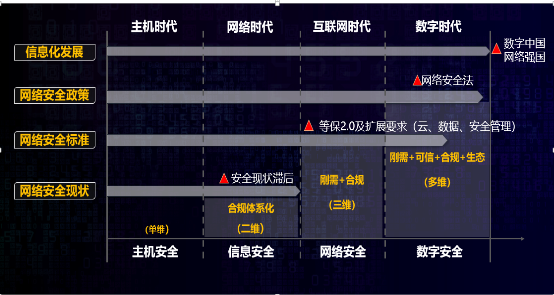

1999年-2019年干了20年网络安全防御体系,形形色色的见多了,直到今年6月才感觉有点儿网络安全大众化的意思了,具体表现在人们觉得这是个事儿了,原来不问的开始问了,不干的开始干了,虚干的实干了,嗯,理解万岁,意识的转变确实需要很长一段时间,就像每个国家政策出台落地都需要3-5年。

中兴华为事件、委内瑞拉大面积停电、美国对伊朗的网络战已经不断触动了人们神经,又经历了有实战有价值的攻防演练,例如HW,确实促进了很多行业组织各层面安全意识的提升,促进了实实在在安全防御策略的落地,多个视角(攻击者红方和防御者蓝方)看问题总是好的。只有经历了疼才知道痛是啥滋味,尤其是HW排名靠后的……以攻促防推动做好安全防御是个极好的方法,数字时代真安全价值才大,这次同样也是打假的过程,安全圈不大这几年快成了娱乐圈了,300亿的市场再这么折腾下去变200亿了。

进入5月开始,安服事务应急的事儿多了,主要是因为HW,6月白天晚上的电话多了,好像急救中心电话一样,中招的多了就不会消停,每个电话都是急茬,我和团队就像大夫,总是先建议电话那头冷静冷静请他叙述症状。然后就是听到各种各样的“病情”,VPN被渗透,邮箱被暴力破解,内网被拿下,更有严重者业务数据被勒索软件锁定(这一定是混水摸鱼的),听完后大体诊断,开药方安排人抓药……总体感觉,好多问题其实完全可以提前做好工作,不用这麽着急的手足无措的睡不好觉,这些年一直想写些东西(安全情怀十安全落地),也没时间,现在突然感觉大家意识可能真的到了,这个文章根据多年网络安全防御服务经验和经历,写个如何建立能睡个安稳觉的网络安全防御体系思路吧,供大家参考。

意识意识意识,意识第一位,意识第一位,其他第二位,有问题的,有大问题,有严重问题的基本都是意识出问题了,不是技术出了问题。某国家单位首次被攻破被通报要求尽快整改,由于意识问题领导没重视资源没到位。第二天马上又被攻破领导急了开始重视了,每天开始抓工作清点防护体系,工具,组织,策略,发现了大量的没有的安全防护工具没有启用,策略没落地,问中层领导,中层才意识到好多文件下达的都是空的,眼前的宝贝没使用也没落实,第三天再次被攻破,问题又在基层技术管理人员重视边界,忽视内网域策略和管理员密码。甲方邀请我们一起做了复盘,总结的第一点就是这个,意识,意识,意识,不痛不长心啊。

不仅仅是这个案例,他只是一个代表,我和团队经历的这样案例太多了,今年转变的特别的多,很欣慰大家都正常的接受了。这两年我们的汇报对象已经从原来的处长主任们逐步汇报到部长层面了也确实体现了这一点。

三人是个概念的代表,第一人是领导(组织中网络安全第一责任人),第二人是CSO首席安全管理者(总体安全策略计划制定者),第三人是一线的网络安全防御团队(PDCA执行安全策略落地和运行)。

三者缺一就会有坑,缺的多坑多,被攻击后就一定会死,只是死的快慢的问题。不重视肯定不行,重视且有文件没执行不行,有执行方向不对也不行。安全就是不断的填坑,完善这个其实就是很难的过程。

国内具备网络安全防御体系经验和实战的人才本来就很稀缺,所以坑多也是自然的,网络安全防御体系庞大而复杂,能洞悉全貌者也很少,格局,眼界,层次。单枪匹马独挡一面的大侠也不少,但更多需要的是三人综合体系,这些年见到的有些决策者的格局真不行,水平一般还限制下面人员的发展,例如(某某组织的某某领导,呵呵),有些领导者看问题水平真高,就是中层执行力就一直太差,例如(某行业单位的网络安全负责人,估计HW结束就被拿下了)…一线干活的安服人员其实很多还是挺好的朴实踏实,但也怕好经坏和尚,政府机关有时候就这体制没办法人也换不了,形形色色确实很难见到很好有效三系。

1999年刚考完MCSE被推荐到一家提供互联网服务的公司,服务的客户就是现在阿里巴巴的客户,在中美两地进行网上商业贸易和宣传的(几百K的带宽哪个慢啊),我们小组的工作就是几百台服务器群的大网管,确保服务器(NT和FreeBSD)运行稳定防止被黑,刚入司CTO吴先生就给我们小组一本厚厚的手册,从服务器OS,WEB, FTP,远程管理软件等的标准安装,每一步每一层的安全策略设置,每一个系统软件服务的关停判断,每一个多余端口的关闭,每一个账户的谨慎开启,每一个系统和应用的补丁,每一个Admin/ ROOT的更名,权限,强密码,一台服务器基本安全设置完成,基本是一天……回忆当年做纯粹技术的美好日子,一转眼原来小组成员只有我还在干安全,直到现在仍然感谢吴先生和安全小组带给我最原始最体系化的防御手段和原理,就是安全策略落地。在当年的安全攻防战中我们防御的确实不错,估计现在已经没有人记得2000年还有一波互联网的,怀念和E国一小时、人人、当当、易趣等战斗的故事,当年我的QQ号应该还是5位数。

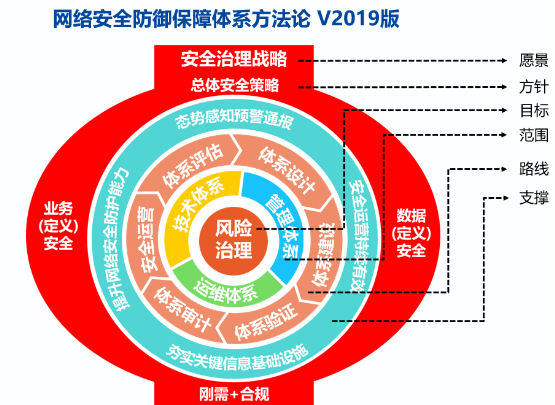

20年来,持续走在网络安全防御的路上,体会到不同的领域和境界,技术无敌到技术都不在是问题的时候,看到的往往是其他问题。数字时代需要考虑的内容是综合的,顶层设计和系统的梳理和体系化落地等包罗万象,网络安全防御体系方随着时代的发展我们已经更新了第四版(2019版),网络安全防御体系建立的核心目标就是风险可控,大家参考用吧。

官话不说了,核心就是当领导的要知道本组织的信息系统(资产)的重要性,服务的场景对象是啥,组织要明确需要保护的对象(安全方针就是掂量掂量重要不重要),投入持续人、财、物、服务和必要的合规工具和安全管理及运营工具(安全策略就是组织建立不建立、啥线路、掂量掂量投多少银子),这层做好了方向不会出大问题,基本可以打30分了。原理能这样想网络安全的领导不多,经过HW的检验,估计未来慢慢会多起来了。

按照管理层明确的保护对象方向等级,给予人、财物、资源制定具体的工作计划,没有规矩不成方圆,制度要有,要建立可靠的安全组织(自己人十安全服务资源池),制定安全执行策略,具体制度落地策略,建设,运行,持续稽核,这层做好了,至少40分了(提醒:好多地方都是空制度,现在的经验制度十平台结合是可落地的),有一个明白道理的高情商的安全处处长基本上可以走上正确的方向了,知道如何承上启下,和领导说明白和一线的团队做好策略的去落地,随着发展信息安全首席安全官未来应该是个炙手可热的职位。

有了上两层的基础,接下来开展工作就好办多了,如果没有上面两层的支持这个阶段基本是不可行的,网络安全防御体系建设一定是围绕业务和数据的,俗称“业务+数据定义安全战略”确定好保护对象和级别,需要协同,需要按照三同步原则(同步规划设计、同步建设、同步运行),选择好规划服务商、建设服务商,踏实规划,体系逐步实现,说的简单,其实这些个环节一个出问题,就是坑坑相连,能按照这些环节都下来顺利的不多。

这些年看到最大的坑有两个,一个是不了解业务和数据抡起来就瞎设计(可恨,比如国家级的某一体化平台),一个是生搬硬套的安全合规标准(可怜,比如某啥啥潮的),的业务需要的防护,设计不好就会导致降维防护,做不好就是个豆腐渣工程。 HW打瘫的目标对象基本上一种是不合规的,另一种是假合规或者阶段合规持续不合规。

除了上面的坑,要考虑安全已经是体系化大安全的概念了,尤其是现在以及未来的系统建设已经是按照“大系统、大平台、大数据”建设的了,涉及到方方面面,所以不管是自建安全体系还是采用安全服务商承建,网络安全防御体系需要思考的边界已经扩大到供应链安全了(包含这些内容也不仅仅这些内容,软件开发的源代码检测、 提供链路服务、托管服务、DNS服务、CDN服务、安全运维服务、IT运维服务、以及合规要求的管理、技术、运维、测评的各项要求),尽量可控可信,扎实先把合规扎实了(少看ppt,多看实际效果和系统,从刚需出发到合规,不要仅仅从合规出发,花架子没用,基础安全还是挺重要的,不要被新技术忽悠了),这些做好了可以是50分了,还没有开始建设就要考虑这么多,磨刀不误砍柴工,谋定而后动才是正道。

啰嗦了这么多才开始准备如何建设了,网络安全防御体系的建设是个大工程,不同的人理解不同,汇总起来就是一个风险控制目标、两个视角(国内合规、国外自适应)、三个领域策略融合(管理、技术、运维)、 四个体系独立而融合(防御体系、检测体系、响应体系、预测体系)的建立可视、可管、可控、可调度、可持续的弹性扩展的一个很NB的安全管理及运营中心 (简称“12341)。

一个风险控制目标:评估保护对象当下的防御成熟度,制定防御成熟度目标,持续动态评估完善程度和风险程度。

两个视角之一:国外的自适应安全体系包含四个子体系建设。防御体系、检测体系、响应体系、预测体系,四个子体系分下来又是很多。例如网络层检测,传统都在用IDS \IPS ,其实对于新型攻击都已经失效,2014年以后我们的检测方案已经采用全流量层检测分析了,网络层的IDS\IPS其实已经过了价值周期.又如主机层检测,高级马都已经免杀了,传统的安全检测只能防住小贼了,呵呵不说了说多了得罪人。总结一下检测体系的建设一定要由浅到深,由点到面,由特征到全面。国外的安全行业特别侧重检测体系和响应体系的建设,近三届的国际信息安全RSA大会主流也是这个为重点,纵深防御体系的理念也影响了国内安全若干年,其实态势感知预测体系国外也没有落地,还在概念阶段。Norse用假数据欺骗了大家,到2017年倒闭了,国内的安全忽悠们还在用“地图炮”忽悠行业外,态势感知是个大命题,PPT和大屏版的假数据基本把这个领域带入一个坑,一个安全大会满天飞(假数据)已经引起这个行业大多数人的反感。

两个视角之二:国内的等级保护1.0-- 2.0的合规体系,一个中心, 三重防护的落地, 等级保护1.0从04年--14年10年历程不容易,确实要感谢为中国信息安全和等级保护做出贡献的这代人,从安全一个点做到完整的基本防御体系,为中国信息化和信息安全的发展奠定了一个基础,让大家有了一定的安全防御体系的概念,我们很有幸带队做了无数的等级保护和FJ保护的项目,这个领域我们要说第二,估计第一确实要空缺,经验给了我们方又应用在实践,实线做好了就已经很好了,关键是应付的多落地的少。 2014年,云开始规模落地了,数据汇聚了,应用一体化了,物联网、移动互联……,1.0确实不在适用了,14-19年5年的历程,2.0的出台也不容。

爱游戏登录

地址:北京市海淀区北三环西路32号恒润中心1201 电话:010-51581369/82113221 传真: 爱游戏登录入口-游戏大厅app下载 备案/许可证编号为:京ICP备14000724号-25